이미지 확대보기

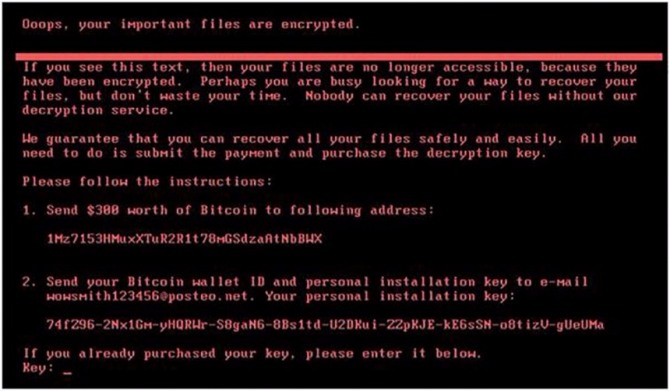

이미지 확대보기우크라이나 경찰과 국가 컴퓨터 침해 사고 대응반(CERT)은 우크라이나 정부기관에서 사용되는 ‘미독’의 자동 업데이트 취약점을 이용해 랜섬웨어가 침투한 것으로 보고 있다. 해커들은 우크라이나 공무원들에게 랜섬웨어가 숨겨진 이메일을 보내 컴퓨터를 감염시킨 것으로 알려졌다. 이번 ‘페트야’ 랜섬웨어는 앞선 ‘워너크라이’ 랜섬웨어 사태처럼 SMB(컴퓨터간 데이터를 주고 받기 위한 통로) 취약점을 이용해 한 대의 컴퓨터가 감염되면 네트워크에 연결된 모든 컴퓨터가 감염될 수 있다.

28일 뉴욕타임스 등은 보안 전문가들의 말을 인용해 우크라이나를 노린 러시아 해커들의 계획적인 공격일 것으로 추측하고 있다. 당초 목표는 우크라이나 였지만 랜섬웨어가 외부 네트워크를 통해 퍼지면서 미국, 덴마크 등은 물론 공격의 배후인 러시아까지 피해가 발생했다는 것이다. 우크라이나 기간산업부 등 정부기관과 체르노빌의 방사능 탐지 시스템, 보리스필 공항 등이 이번 랜섬웨어 공격의 타깃이 됐다. 우크라이나 내무장관 보좌관인 안톤 게라시첸코 의원은 페이스북을 통해 “우크라니아의 불안정을 목표로 하이브리드 전쟁(hybrid warfare)을 벌이고 있는 러시아가 벌인 일”이라고 밝혔다.

또 해커들이 비트코인을 요구하는 가상화폐 지갑주소가 모두 동일하다는 점도 금전을 노린 범행이 아니라는 의심을 짙게 하고 있다. 금전을 노린 경우 해커들이 각기 다른 비트코인 주소를 알려주는 게 일반적이다. 누가 돈을 보냈는지 파악하기 위해서다. 하지만 이번 ‘페트야’ 랜섬웨어 해커들은 모두 동일한 주소로 300달러 상당의 비트코인을 보낼 것으로 요구하고 있다.

이번 랜섬웨어는 워너크라이와는 달리 공격을 중지할 수 있는 ‘’킬 스위치‘가 없는 변종일 확률이 높아 큰 피해가 우려되는 상황이다.

신진섭 기자 jshin@g-enews.com

![[뉴욕증시] 트럼프 관세 위협에 3대 지수 하락](https://nimage.g-enews.com/phpwas/restmb_setimgmake.php?w=270&h=173&m=1&simg=2025052405222007619be84d87674118221120199.jpg)