이미지 확대보기

이미지 확대보기29일 금융보안원이 발간한 ‘코로나19 금융부문 사이버 위협동향’ 보고서에 따르면 지난 2월~4월중 코로나19 관련 사이버위협동향에 대해 주요 지능형지속위협(APT)그룹의 악성코드와 약 680만여건의 이메일을 추적∙분석한 결과 김수키, 톤토, 코니, 마카오 등 4개의 APT 그룹이 국내를 대상으로 공격을 수행한 것으로 파악됐다.

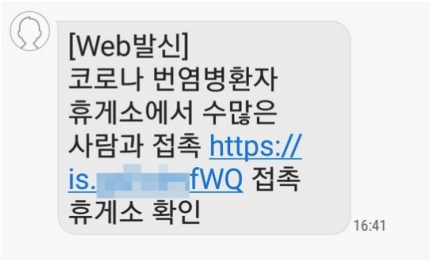

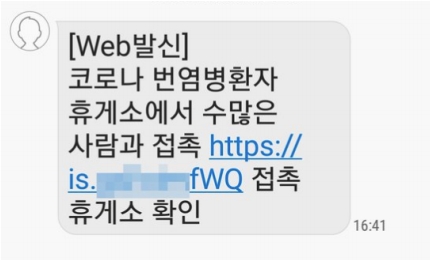

김수키, 톤토, 코니 그룹은 악성코드가 첨부된 피싱메일을, 마카오 그룹은 스미싱을 통해 악성 앱을 유포해 정보탈취 등을 시도했다. 특히 북한관련 주제로 스피어피싱 공격을 수행하는 코니 그룹의 경우 코로나19 관련 마스크 사용을 권고하는 문서로 위장해 악성코드를 유포한 것으로 나타났다.

김수키는 한국수력원자력 해킹 공격의 배후로 알려졌으며 톤토는 중국 정부의 지원을 받는 것으로 추정되는 위협그룹이다. 또 마카오느 주로 택배 회사를 사칭해 악성앱을 유포하고 있으며 코니는 북한 관련 주제로 스피어피싱 공격을 수행하는 위협그룹이다.

악성 의심메일 발송 IP분석 결과 총 3827개 IP, 107개 국가에서 메일을 발송한 것으로 분석됐으며 발송량이 많은 국가로는 터키가 62%로 가장 많았다.

금융보안원은 “코로나19를 이용한 사이버 공격이 급증하고 있으나 현재까지 금융회사의 심각한 위협 사례는 없는 것으로 파악된다”며 “이는 금융회사가 스팸 메일 차단 등 이메일 보안 체계와 망분리 환경 구축 등을 통해 악성메일에 대응하고 있기 때문”이라고 분석했다. 또 “금융보안원에서 매년 최신의 APT 공격 대응을 포함한 ‘금융권 사이버 침해사고 대응훈련’을 통해 금융회사 임직원의 사이버 공격 대응 역량을 강화하고 금융회사의 침해사고 대응체계를 지속 개선한 점도 금융회사의 사이버위협 대응력을 높이는 것으로 분석됐다.

김영기 금융보안원장은 “최근 주요 APT공격 그룹들이 전 세계적으로 유행하는 코로나19를 사이버 공격에 이용하는 등 신종 사회공학적 기법이 수반되고 있다”며 “이번 보고서에서 분석한 사이버위협과 탐지동향을 금융회사와 공유해 금융권이 코로나 19를 악용한 사이버 위협에 발빠르게 대응 할 수 있도록 적극 지원할 것”이라고 밝혔다.

또 “비대면의 언택트 세상 속에서 초연결 시대가 더욱 가속화되고 사이버 위협이 더욱 지능화∙고도화 되는 등 향후 코로나19 뿐만 아니라 새로운 사이버 위협에 대해서도 금융권이 대응해 피해를 예방할 수 있도록 사이버 위협 탐지 및 분석∙정보 공유체계를 더욱 강화해 나갈 것” 이라고 강조했다.

백상일 글로벌이코노믹 기자 bsi@g-enews.com