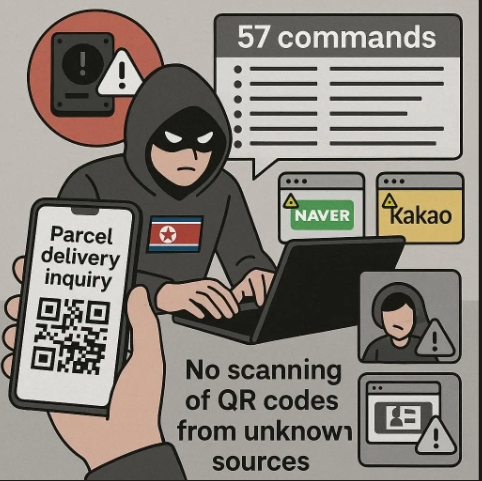

CJ대한통운 사칭 문자에 악성코드 심어…카메라·마이크·문자·통화기록 몰래 수집

네이버·카카오 피싱 사이트도 연동 확인…"출처 불명 QR코드 스캔 금지"

네이버·카카오 피싱 사이트도 연동 확인…"출처 불명 QR코드 스캔 금지"

이미지 확대보기

이미지 확대보기택배 문자 가장해 QR코드 스캔 유도

한국 보안업체 엔키(ENKI)는 이번 공격이 QR코드와 알림 팝업을 활용해 피해자가 모바일 기기에 악성코드를 설치하도록 유도한다고 밝혔다. 공격자는 택배 업체를 사칭한 문자메시지나 이메일을 통해 수신자가 악성 인터넷 주소(URL)를 클릭하도록 속인다.

데스크톱 컴퓨터에서 해당 주소에 접속하면 화면에 QR코드가 나타나면서 안드로이드 스마트폰으로 스캔하라고 요구한다. QR코드는 사용자를 'tracking.php'라는 스크립트로 연결하는데, 이 프로그램은 브라우저 정보를 확인한 뒤 '국제 통관 보안 정책'이라는 명목으로 신원 확인이 필요하다며 보안 모듈 설치를 요구한다.

피해자가 앱 설치를 진행하면 서버(27.102.137.181)에서 'SecDelivery.apk'라는 파일이 다운로드된다. 이 파일은 내부에 암호화된 다른 파일을 숨겨놓고 있다가 설치 과정에서 복호화해 실행한다. 이때 외부 저장소 읽기와 관리, 인터넷 접속, 추가 앱 설치 등 필요한 모든 권한을 확보한 뒤 DocSwap이라는 악성코드의 새 버전을 작동시킨다.

정상화면 뒤에서 개인정보 빼돌려

악성 앱은 필요한 권한을 모두 확보하면 스마트폰 내부에 악성 서비스를 몰래 등록한다. 동시에 화면에는 일회용 비밀번호(OTP) 인증 화면을 띄워 정상적인 앱인 것처럼 위장한다. 이 화면에서는 배송번호를 입력하라고 요구하는데, 배송번호 '742938128549'는 앱 내부에 미리 입력돼 있으며 악성 문자메시지와 함께 전달되는 것으로 추정된다.

사용자가 배송번호를 입력하면 앱은 무작위로 6자리 인증번호를 만들어 알림으로 보여주고, 이 번호를 다시 입력하도록 요구한다. 인증번호 입력이 끝나면 화면에는 진짜 CJ대한통운 웹사이트(www.cjlogistics.com/ko/tool/parcel/tracking)가 표시된다.

하지만 사용자가 보지 못하는 뒤편에서는 공격자가 조종하는 서버(27.102.137.181:50005)에 몰래 연결된다. 이 서버는 스마트폰에 최대 57개 명령을 내릴 수 있다. 키보드로 입력하는 내용을 몰래 기록하고, 마이크로 대화를 녹음하며, 카메라로 사진이나 영상을 촬영한다. 또 파일을 마음대로 조작하고, 위치 정보와 문자메시지, 연락처, 통화기록, 설치된 앱 목록까지 빼낼 수 있다.

VPN 앱까지 악성코드로 변조

엔키는 P2B 에어드롭 앱으로 위장한 샘플과 구글 플레이스토어에서 인도 IT 서비스 업체 바이컴 솔루션스(Bycom Solutions)가 개발한 정상 VPN 프로그램 'BYCOM VPN'을 악성코드로 바꾼 버전도 추가로 발견했다. 엔키는 "공격자가 정상 앱에 악성 기능을 주입해 다시 포장한 뒤 공격에 사용했다"고 분석했다.

공격자가 사용하는 서버를 추가로 분석한 결과, 네이버와 카카오 같은 한국 플랫폼을 흉내 낸 가짜 사이트들이 발견됐다. 이들 사이트는 사용자 계정 정보를 훔치려는 목적으로 만들어졌으며, 과거 킴수키가 네이버 사용자를 노린 계정 정보 수집 활동과 연결고리가 확인됐다.

엔키는 "이번에 발견한 악성코드는 과거 사례와 비슷하게 원격접속 트로이목마(RAT) 기능을 수행하지만, 암호화된 파일을 푸는 새로운 기술과 다양한 위장 수법을 결합하는 등 한층 진화한 모습을 보인다"고 평가했다. 보안 전문가들은 출처가 불분명한 QR코드는 절대 스캔하지 말고, 공식 앱 스토어 외부에서 앱을 다운로드할 때 각별히 주의해야 한다고 당부했다.

박정한 글로벌이코노믹 기자 park@g-enews.com